حل مشكلات Netscan المحتملة على نظام التشغيل Windows

يهدف هذا البرنامج التعليمي إلى تغطية بعض التكوينات التي يجب تنفيذها في جدار الحماية الخاص بنظام Windows لمنع إساءة استخدام الشبكة. يغطي هذا البرنامج التعليمي أمرين مهمين:

- حظر منافذ Teredo* لمنع إرسال الحزم إلى الإنترنت

- حظر الشبكات الخاصة

هناك أسباب مختلفة قد تدفعك إلى القيام بذلك. في حالتي، تلقيت بريدًا إلكترونيًا من فريق إساءة الاستخدام لدى مزود الخدمة الخاص بي، بخصوص قيام خادم خاص بي بإجراء عدد كبير من عمليات فحص الشبكة.

تجدر الإشارة إلى أن شروط الخدمة الخاصة بشركة حياه هوست لا تسمح بإجراء عمليات فحص المنافذ/الشبكات.

كانت السجلات تحتوي على الكثير من الأحداث التي بدت على هذا النحو:

> time protocol src_ip src_port dest_ip dest_port

> --------------------------------------------------------------------------------------

> [DATE and time] UDP [Your Server IP] 59300 => [some destination IP 1] 3544

> [DATE and time] UDP [Your Server IP] 59300 => [some destination IP 2] 3544

> [DATE and time] UDP [Your Server IP] 59300 => [some destination IP 3] 3544

> [DATE and time] UDP [Your Server IP] 59300 => [some destination IP 4] 3544

> [DATE and time] TCP [Your Server IP] 59762 => 10.0.0.138[a private IP] 10983منفذ المصدر هنا هو 59300، وهو أمر طبيعي ولا ينبغي حظر هذا المنفذ حيث تستخدمه الخدمات الأخرى أيضًا.

فيما يلي مشكلتان في هذا السجل:

المنفذ 3544 هو المنفذ الذي يستخدمه Teredo للاستماع (على الخادم الوجهة)، لذا يرسل الخادم الخاص بك طلبات إلى خوادم أخرى على منفذ 3544 الخاص بها.

بالإضافة إلى ذلك، قد تلاحظ عناوين IP خاصة في القائمة.

من الأفضل حظرها أيضًا. لذا سنتعامل مع المذنبين المحتملين لمشاكل إساءة استخدام الشبكة.

ملاحظه : “Teredo هي تقنية انتقال IPv6 توفر تعيين عنوان وأنفاقًا تلقائيًا من مضيف إلى مضيف لحركة مرور IPv6 أحادية البث عندما تكون مضيفات IPv6/IPv4 موجودة خلف مترجم واحد أو أكثر لعناوين الشبكة IPv4 (NATs).”

المتطلبات الأساسية #

الخطوات بسيطة وسهلة المتابعة. كل ما عليك فعله هو معرفة كيفية تسجيل الدخول إلى حساب يتمتع بامتيازات المسؤول.

الخطوة 0: تعلم كيفية فتح لوحة تكوينات جدار الحماية على خادم Windows #

هناك عدة طرق لفتح إعدادات جدار حماية Windows Defender:

الطريقة 1: اضغط على مفتاح Windows + R لفتح مربع الحوار “run“. اكتب wf.msc واضغط على Enter.

الطريقة 2: انتقل إلى قائمة ابدأ، واكتب “Windows Defender Firewall with Advanced Security” وحدد النتيجة المطلوبة.

بالنسبة إلى “الخطوة 1″ و”الخطوة 2” أدناه، سنضيف قواعد صادرة جديدة على النحو التالي:

في نافذة “Windows Defender Firewall with Advanced Security“:

الطريقة 1: انقر فوق “Outbound Rules” على اليسار. في جزء Actions pane الأيمن، انقر فوق “New Rule…” لإنشاء قاعدة اتصالات صادرة جديدة.

الطريقة 2: انقر بزر الماوس الأيمن فوق “Outbound Rules” وحدد “New Rule…”

الخطوة 1 – حظر منفذ الوجهة (منفذ Teredo 3544) #

الفكرة هنا هي منع الاتصالات المتجهة إلى خوادم خارجية على المنفذ 3544، وهو المنفذ الذي يستخدمونه لـ Teredo.

ملحوظات:

إذا كان لديك برنامج آخر يقوم بإجراء عمليات مسح للشبكة، فقم بتغيير منفذ الوجهة إلى المنفذ الذي تراه في السجل وفقًا لما تراه مناسبًا لاحتياجاتك.

من الممكن أيضًا تعطيل البرنامج أو الخدمة التي تسبب المشكلة (مثل Teredo) بدلاً من حظر منافذ جدار الحماية الخاصة به، خاصةً إذا كنت بحاجة إلى فتح المنفذ لأسباب أخرى.

لحظر المنفذ 3544، اتبع “الخطوة 0″، ثم:

- في معالج “New Outbound Rule“، حدد زر الاختيار “Port” وانقر فوق “Next“.

- في السجل أعلاه، نرى أن نوع الاتصال كان UDP، لذا ضمن “هل تنطبق هذه القاعدة على TCP أو UDP”، حدد زر الاختيار UDP. في نفس الخطوة ضمن “هل تنطبق هذه القاعدة على جميع المنافذ البعيدة أم على منافذ بعيدة محددة”، حدد منافذ بعيدة محددة وأدخل 3544 في الحقل الأبيض بجوارها، ثم انقر فوق “Next“.

- تأكد من تحديد زر الاختيار “Block the connection“، ثم انقر فوق “Next“.

- اترك إعدادات “When does this rule apply؟” على الإعدادات الافتراضية وانقر فوق “Next“.

- أعطِ القاعدة اسمًا (إلزاميًا) ووصفًا (اختياريًا). انقر فوق “Finish” لإنشاء القاعدة.

والآن، سيتم إسقاط جميع الاتصالات المتجهة إلى وجهات بعيدة على منفذ 3544 محليًا بواسطة جدار الحماية الخاص بك قبل الوصول إلى الشبكة.

الخطوة 2 – حظر حركة المرور إلى الشبكات الخاصة #

في هذا القسم، سنضيف قواعد جدار الحماية لمنع حركة المرور الصادرة إلى الشبكات الخاصة التالية:

10.0.0.0/8172.16.0.0/12192.168.0.0/16100.64.0.0/10

باختصار، هذه ليست عناوين IP عامة، بل مخصصة للاستخدام الداخلي/الخاص. إذا كان لديك تطبيق تم تكوينه بشكل غير صحيح، فقد يحاول الاتصال ببعض هذه العناوين. ومن الأمثلة على الشبكة الخاصة عنوان IP الذي تزوره لتكوين جهاز التوجيه (يبدأ عادةً بـ 192)، أو عنوان IP الداخلي في المكتب للطابعة (يبدأ عادةً بـ 192 أو 172).

مثال على إساءة استخدام هذه المنافذ بشكل غير مقصود

أنت تقوم بتطوير تطبيق (أو استخدام تطبيق) مصمم للاستخدام الداخلي في شركة، ويتصل التطبيق بخادم محلي على منفذ خاص. إذا قمت بنسخ هذا التطبيق على خادم حياه هوست الخاص بك للنشر، فلن يكون من المنطقي زيارة عنوان IP خاص لأنه لم يعد نفس الشبكة في مكتبك.

لحظر نطاقات IP الخاصة هذه، اتبع “الخطوة 0″، ثم:

- في معالج “New Outbound Rule“، حدد زر الاختيار “Custom” ثم انقر فوق “Next“.

- اترك البرنامج على “All programs“، ثم انقر فوق “Next“. اترك إعدادات البروتوكول والمنفذ كما هي افتراضيًا وانقر فوق “Next“.

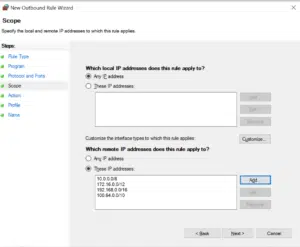

- تحت قسم “Which remote IP addresses does this rule apply to?“، حدد زر الاختيار “These IP addresses“.

- انقر فوق “Add…” لتحديد نطاق عنوان IP أو العناوين التي تريد حظرها.

- في حقل ” IP address or subnet“، أدخل أول نطاق لعنوان IP الذي تريد حظره. لذا في حالتنا للشبكات الخاصة، أدخل أول نطاق من النطاقات الأربعة، فلنضف 10.0.0.0/8 ثم اضغط على “ok”.

- كرر الخطوة 5 للنطاقات المتبقية:

172.16.0.0/12192.168.0.0/16100.64.0.0/10

بعد إضافة النطاقات الأربعة، ستبدو إعداداتك كما يلي:

7.انقر فوق “Next”.

8. تأكد من تحديد زر الاختيار “Block the connection“، ثم انقر فوق “Next“.

9. اترك إعدادات “When does this rule apply?” على الإعدادات الافتراضية وانقر على “Next”

10. أعطِ القاعدة اسمًا (إلزاميًا) ووصفًا (اختياريًا). انقر فوق “Finish” لإنشاء القاعدة.

الآن، يجب أن تكون قاعدة الخروج سارية المفعول. سيتم حظر أي حركة مرور صادرة إلى نطاقات عناوين IP المحددة بواسطة جدار حماية Windows ولن تتلقى أي رسائل بريد إلكتروني مسيئة بشأنها من مزود الخدمة الخاص بك.

لقد منعت الآن خادمك من إرسال طلبات صادرة إلى شبكات خاصة. سيتم إسقاطها بواسطة جدار الحماية الخاص بك قبل الوصول إلى مستوى الشبكة.

الخطوة 3 – تمكين IPv6 (اختياري) #

كما أوضحنا أعلاه، فإن Teredo مفيد في توجيه IPv6، ولكن في هذا البرنامج التعليمي قمنا بحظره فقط! ماذا لو كنت بحاجة إلى IPv6؟ الخبر السار هو أنه إذا كان لديك خادم مزود من حياه هوست، فلا يزال بإمكانك استخدام IPv6 بدونه، حيث إن جميع خوادم Hetzner مزودة بـ IPv6 أصلي. في الواقع، يجب تعطيل Teredo عندما يتوفر اتصال IPv6 الأصلي.

الخطوة 4 – تحديد الجناة (اختياري) #

في حالة اختلاف السجل الخاص بك ويقوم الخادم الخاص بك بإجراء عمليات فحص الشبكة على منافذ مصدر/وجهة مختلفة، فإليك بعض التلميحات لمعرفة ما يستخدم المنفذ، ثم يمكنك التعامل معه وفقًا لذلك باتباع الخطوات المذكورة أعلاه أو معالجته على مستوى التطبيق.

تلميح 1

إذا أظهر السجل منفذ المصدر 59244، على سبيل المثال:

- قم بتشغيل نافذة PowerShell كمسؤول

Start menu»Type: powershellRight click on it»Run as administrator- ادخل:

Get-Process -Id (Get-NetUDPEndpoint -LocalPort 59244).OwningProcessفي الأمر أعلاه، استبدل 59244 وفقًا لذلك. بالنسبة لمنافذ TCP، استبدل NetUDPEndpoint بـ NetTCPConnection واضغط على Enter.

تلميح 2

إذا لم يكن ما سبق كافيًا وتم إساءة استخدام منفذ الوجهة، فيمكنك تحديد معرف العملية للمذنب من خلال:

- افتح CMD

Start menu»Type: CMD

- ادخل

netstat -ano | findStr "XXXX"استبدل XXXX برقم المنفذ الذي تريده (احتفظ بـ “”).

سيمنحك هذا معرف العملية في العمود الأخير. يمكنك تحديد العملية من معرفها باستخدام Process Explorer.

أخيرًا، يمكنك أيضًا التفكير في استخدام Process Explorer لمراقبة العملية المذنبة بمجرد تحديدها باستخدام أحد التلميحين السابقين.

الخاتمة #

في هذا البرنامج التعليمي، رأيت بعض النصائح حول تقوية جدار الحماية الخاص بنظام Windows لمنع إساءة استخدام الشبكة العامة.

لقد رأينا مثالاً مع Teredo، ولكن التقنية التي رأيناها أعلاه مفيدة ويمكن إعادة استخدامها لتطبيقات أخرى إذا لزم الأمر. على سبيل المثال، إذا كنت تقوم بتطوير أو اختبار تطبيقات تجريبية غير جاهزة للإنتاج، فقد يقوم التطبيق بإرسال حزم عشوائية إلى الشبكة بسبب أي أخطاء، وهذا سيمنعك من التسبب في أي ضرر ويمكنك إجراء الاختبار بسلام.

إذا تم إحضارك إلى هنا بسبب رسائل البريد الإلكتروني المسيئة لـ netscan، واستمر الخادم الخاص بك في مواجهة المشكلة، ففكر في مراقبة البرنامج المذنب باستخدام مستكشف العمليات وأمر netstat كما هو موضح في قسم المكافآت.