فحص نقاط الضعف في الووردبريس باستخدام cPanel

يعد WordPress نظام إدارة المحتوى الأكثر استخدامًا على الويب ، ولكن هذه الشعبية لها ثمن. إنها أيضًا أكثر أنظمة إدارة المحتوى هجومًا من قبل الهكر. ليس لأنه غير آمن ، ولكن لأن المهاجمين يعرفون أن ثغرة WordPress هي بوابة لعشرات الملايين من مواقع الويب.

بمجرد دخول موقع WordPress على الإنترنت ، تبدأ الروبوتات الآلية في التحقق من نقاط الضعف فيه. هذا هو السبب في أنه من الأهمية بمكان تعزيز الأمان لمواقع WordPress ، مما يضمن الاستغلال لأصغر ثغره ممكنة للمهاجمين لاستهداف الموقع الذي يعمل تحت نظام ورد برس.

كان الفحص الأمني في يوم من الأيام عملية يدوية طويلة ومعقدة ، ولكن WordPress Toolkit for cPanel تجعلها عملية بنقرة واحدة. ستستكشف هذه المقالة بعض الطرق التي يتم بها استغلال ثغرات WordPress وكيف تحمي مجموعة أدوات WordPress المواقع من العديد من الهجمات الشائعة.

نقاط الضعف الشائعة في WordPress #

كل ثغرة أمنية فريدة من نوعها ، لكن معظم الهجمات ضد مواقع WordPress تقع ضمن أربع فئات:

- هجمات القوة الغاشمة و البحث: يحاول المهاجمون تخمين بيانات اعتماد الأمان مثل أسماء المستخدمين وكلمات المرور. يتم تنفيذ هجمات من هذا النوع بواسطة الروبوتات التي يمكنها إغراق أنظمة مصادقة WordPress بسرعة بطوفان من محاولات تسجيل الدخول.

- هجمات رفض الخدمة (DOS) والحرمان الموزع للخدمة (DDoS): يقوم الفاعلون السيئون بي اغراق المواقع والشبكات بالطلبات والبيانات ، واستهلاك الموارد ، وتقليل الأداء ، وربما منعهم من الاتصال بالإنترنت. يتضمن WordPress نظامًا يسمى XML-RPC ، والذي يستخدم غالبًا في هجمات رفض الخدمة.

- الثغرات الأمنية الأساسية والمكوِّن الإضافي والموضوع: يمكن استغلال الأخطاء الموجودة في التعليمات البرمجية للتحايل على أنظمة المصادقة أو تحميل تعليمات برمجية ضارة أو الحصول على امتيازات إضافية. غالبًا ما يبحث الفاعلون السيئون في ملفات الموقع بحثًا عن أدلة حول نوع الهجوم الذي يتعرض له.

- هجمات حقن التعليمات البرمجية: يعد تشغيل التعليمات البرمجية الضارة هدفًا للعديد من الجهات الفاعلة السيئة. إنهم يبحثون في مواقع WordPress بحثًا عن نقاط الضعف التي ستسمح لهم بي زرع اكواد PHP أو JavaScript أو SQL.

تقوم مجموعة أدوات WordPress الخاصة بـ cPanel بي فحص مميزات وإجراءات أمان تحمي المواقع من كل نوع من أنواع الهجمات هذه

تقرير الأمان باستخدام مجموعة أدوات WordPress لـ cPanel #

تعد مجموعة أدوات WordPress الخاصة بـ cPanel حلاً كاملاً لإدارة WordPress مع واجهة سهلة الاستخدام. يمكنك التفكير في الأمر على أنه لوحة تحكم واحدة للتحكم في جميع مواقع WordPress الخاصة بك. يقوم بأتمتة مهام استضافة WordPress ، بما في ذلك التثبيت والتحديثات والنسخ الاحتياطية. كما أنه يعرض تعديلات على التكوين التي قد يتعين عليك البحث عنها في واجهة المسؤول أو تحرير ملفات التكوين لتغييرها.

يعد تعزيز أمان WordPress أحد الأماكن التي تتألق فيها مجموعة أدوات WordPress حقًا. أولاً ، يفحص ويعطي تقرير على نقاط الضعف الحرجة أثناء التثبيت ، بحيث تكون المواقع آمنة قبل أن تتصل بالإنترنت. ثانيًا ، يقوم بمسح المواقع الحالية بحثًا عن إعدادات أمان دون المستوى الأمثل ويمكنه إصلاحها بنقرة زر واحدة لكن لا ينصح بي استخدامها لي لذوي الخبره الانه قد يعطل الخدمات.

سنلقي نظرة على بعض إصلاحات الأمان التي يطبقها في لحظة ، ولكن أولاً ، سنوضح لك مدى سهولة تعزيز الأمان لموقع WordPress باستخدام cPanel.

لاستخدام التقوية بنقرة واحدة ، سوف تحتاج إلى:

- مثيل cPanel مع تثبيت WordPress Toolkit

- ترخيص WordPress Toolkit Deluxe.

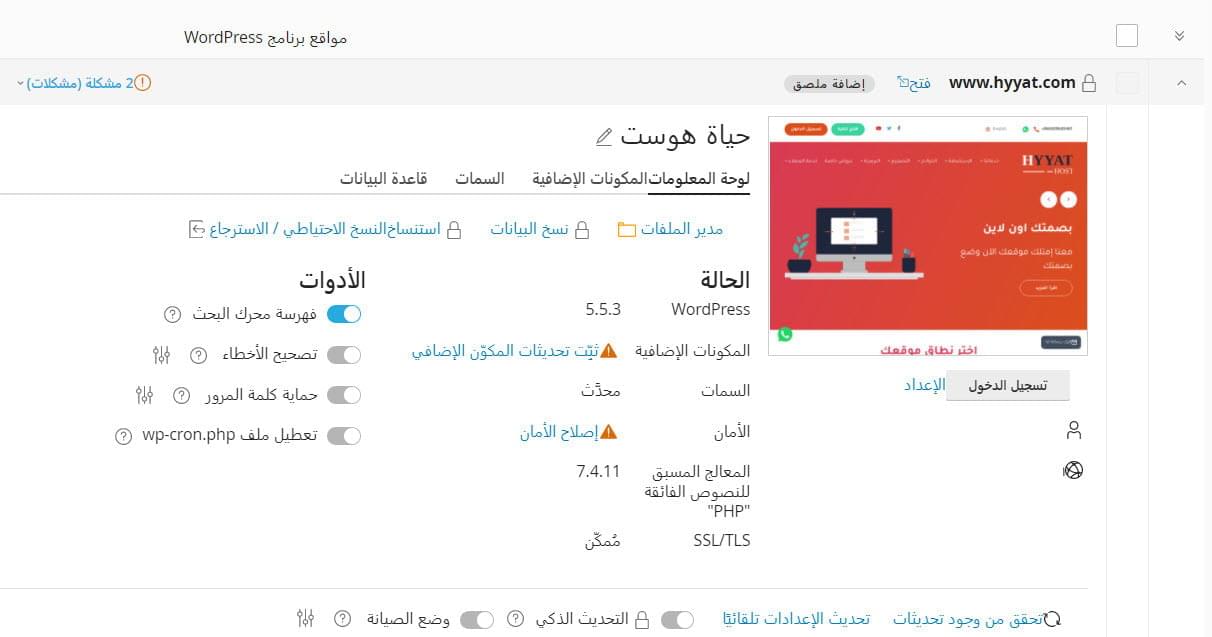

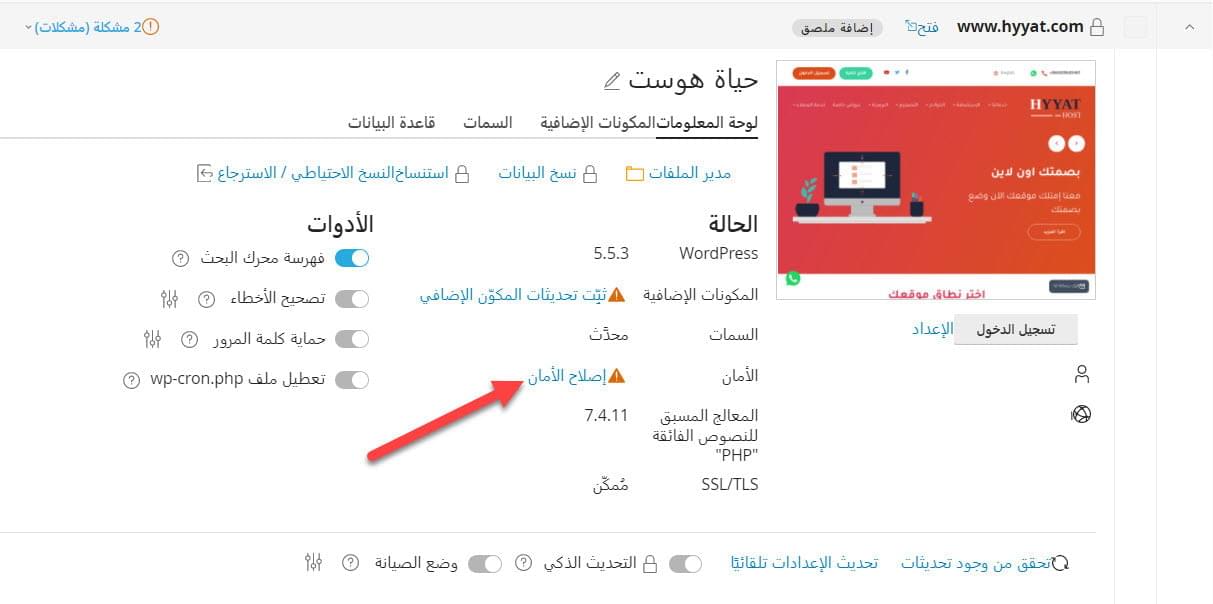

يمكنك العثور على مجموعة أدوات WordPress في التطبيقات على الصفحة الرئيسية لـ cPanel. يتم سرد المواقع في صفحة النظرة العامة مع معلومات الحالة ومفاتيح التكوين.

إذا اردت ان تلقي نظرة فاحصة على الموقع ، ستلاحظ أنه في ظل الحالة العنوان، مثلث برتقالي بجانبه اصلاح الامان. سوف تقوم مجموعة أدوات WordPress بفحص الموقع وسوف تلاحظ أنه لم يتم تطبيق العديد من إجراءات الأمان غير الهامة. تم بالفعل تقوية الموقع الأول ، لذلك يعرض الخيارات والنصايح التي تقوي عملية الامان

إعدادات الأمان في مجموعة أدوات WordPress #

فحص نقاط الضعف في الووردبريس

تطبق مجموعة أدوات WordPress ما يقرب من 20 إجراء أمان ، لكننا نرغب في تسليط الضوء على عدد قليل من أهمها هنا.

- منع تنفيذ ملفات PHP: تمنع مجموعة الأدوات تنفيذ ملفات PHP في دليل wp- include و wp-content / uploads . كلاهما هدف شائع للأطراف السيئة والمستخدمين الضارين الذين يقومون بتحميل كود PHP ويحاولون تنفيذه.

- تصفح دليل الحظر: تحتوي الملفات الموجودة داخل أدلة WordPress على معلومات حول المكونات الإضافية والسمات والأكواد الأخرى التي قد تكشف عن نقاط الضعف. تجعل مجموعة الأدوات من المستحيل على أي مستخدم غير مصدق عليه البحث في الأدلة. يقوم أيضًا بتعيين أذونات الملفات الآمنة لملف wp-config وجميع الملفات والأدلة الأخرى.

- تمكين حماية الروبوتات : يعد السماح لبرامج الروبوت بفحص موقعك مخاطرة أمنية ، فضلاً عن إهدار موارد الخادم. تمنع مجموعة أدوات WordPress الروبوتات السيئة للحد من تعرض الموقع.

- تغيير اسم مستخدم المسؤول الافتراضي: عند التثبيت لأول مرة ، ينشئ WordPress مستخدمًا بامتيازات إدارية تسمى admin. غالبًا ما تستهدف الروبوتات والعناصر السيئة الأخرى المسؤول باستخدام القوة الغاشمة وهجمات القاموس.

- إيقاف تشغيل Pingbacks: عندما يرتبط موقع ويب WordPress بموقعك ، فإنه يرسل اختبار ping ، والذي ينتج عنه تعليق على مدونتك يسجل الرابط. تعتمد عمليات Pingbacks على بروتوكول XML-RPC غير الآمن ، والذي يمكن إساءة استخدامه لإفساد مورد الموقع في هجوم رفض الخدمة.

- تمكين حماية الارتباط السريع : يسمح Hotlinking للمواقع الخارجية بتضمين أو عرض الصور المستضافة على الخادم الخاص بك. لا تكسب فائدة كبيرة من الارتباط السريع ، ويمكن أن يصبح استنزافًا كبيرًا لموارد الخادم والشبكة.

أخيرًا ، تجعل مجموعة أدوات WordPress من السهل تحديث WordPress Core والمكونات الإضافية والسمات بسرعة في واجهة موحدة ، بالإضافة إلى إدارة التحديثات التلقائية. تعد الثغرات الأمنية والمكونات الإضافية هي أكثر عمليات استغلال WordPress شيوعًا ، والتحديثات المنتظمة هي الطريقة الوحيدة لحماية المواقع من الثغرات الأمنية في التعليمات البرمجية الخاصة بها.

تم الانتهاء من شرح فحص نقاط الضعف في الووردبريس